本記事について

本記事ではネットワーク設計構築を行う現場に入場してきたネットワークに関する基礎知識を持たない新人に対して最初に伝えたい基礎知識をまとめています。業務に参戦するために必要な最低限の知識を最速で把握してもらうことを目的としています。

新人向けの技術研修が用意されていない会社や現場では業務の中で知識・技術を得ることが求められます。業務ではいきなり応用レベルの対応が求められますが、応用レベルの対応を行っているだけでは基礎知識は習得できません。

基礎知識を習得することは応用レベルの対応をより正確に・効率的に行うことに役立つため、新人エンジニアにおいてはまず本記事に記載の基礎知識を何となくでも把握しておくことを推奨します。

コンピュータ内での値の扱い

コンピュータとはデータ処理を行う装置のことですが、コンピュータの中では「0」「1」の2つの文字のみでデータを表現する2進数が使われています。ネットワーク機器もコンピュータと同様にデータを処理するため、ネットワーク技術を扱う上では2進数が多く使われます。また大きい値を扱う際に便利な16進数も使われます。

2進数、10進数、16進数を互いに変換することも必要となるため、その計算には慣れておく必要があります。

| 10進数 | 2進数 | 16進数 |

|---|---|---|

| 0 | 0 | 0 |

| 1 | 1 | 1 |

| 2 | 10 | 2 |

| 3 | 11 | 3 |

| 4 | 100 | 4 |

| 5 | 101 | 5 |

| 6 | 110 | 6 |

| 7 | 111 | 7 |

| 8 | 1000 | 8 |

| 9 | 1001 | 9 |

| 10 | 1010 | A |

| 11 | 1011 | B |

| 12 | 1100 | C |

| 13 | 1101 | D |

| 14 | 1110 | E |

| 15 | 1111 | F |

| 16 | 10000 | 10 |

2進数における1桁のことを「1ビット」と呼びます。また8ビットのまとまりのことを「1バイト」と呼びます。ネットワーク技術に関する話の中では8ビットのまとまりのことを「オクテット」と呼ぶことも良くあります。

MACアドレスとIPアドレス

ネットワーク内の機器を特定する情報として「MACアドレス」と「IPアドレス」の2つのアドレスがあります。

MACアドレス

- ネットワークインターフェース (ポート、アダプタ) が持つ設定情報

- 物理アドレスとも呼ばれる

- 48ビットの値であり、8ビットごとに特定の区切り文字で区切られ、16進数で表現される

- 区切り文字はMACアドレス情報を表示する機器によって異なり、「:」や「-」や「.」などで区切られる

- 例えば Windows PC の場合、コマンドプロンプトで「ipconfig /all」を実行するとネットワークアダプタのMACアドレスを確認できる

>ipconfig /all

(略)

イーサネット アダプター イーサネット:

メディアの状態. . . . . . . . . . . .: メディアは接続されていません

接続固有の DNS サフィックス . . . . .:

説明. . . . . . . . . . . . . . . . .: Intel(R) Ethernet Connection (2) I219-V

物理アドレス. . . . . . . . . . . . .: 70-85-C2-02-64-6D ←★これがMACアドレス

DHCP 有効 . . . . . . . . . . . . . .: いいえ

自動構成有効. . . . . . . . . . . . .: はい

(略)- ネットワークインターフェースのMACアドレスはその機器メーカによって製造時に決定され、ユーザが変更することはできない

- MACアドレスはIEEE(アイ・トリプル・イー、Institute of Electrical and Electronics Engineers)というアメリカの団体によって管理されていて、機器メーカはこの団体に料金を支払うことでOUI(Organizationally Unique Identifier)と呼ばれるMACアドレスの前半の3オクテット(24ビット)を割り当ててもらうことができる。後半の3オクテットは機器メーカが独自に重複しない値を設定している

- MACアドレスの前半3オクテットを確認すると機器メーカを特定できる

- 原則ネットワークインターフェースが持つMACアドレスは世界で唯一であり、他のネットワークインターフェースと重複することは無い

- 仮想化技術を使用した場合など例外は存在する

IPアドレス

- 機器そのもの、またはネットワークインターフェース (ポート、アダプタ) が持つ設定情報

- IPv4とIPv6の二つのバージョンがあるが、現状意識的に使用するのはほぼIPv4だけ

- これ以降はIPアドレスといったらIPv4を指すこととする

- IPv4のアドレスは32ビットの値で、8ビットごとにピリオド「.」で区切られて10進数で表現される

- 例:192.168.20.10

- 各8ビットは「オクテット」と呼ばれる (第1オクテット、第2オクテット、第3オクテット、第4オクテット)

- 主にグローバルアドレス、プライベートアドレスの2種類に分類される

- 機器のIPアドレスは機器管理者が任意に設定変更できる

Windows PC の場合、以下の手順で IP アドレスの設定変更が可能です。

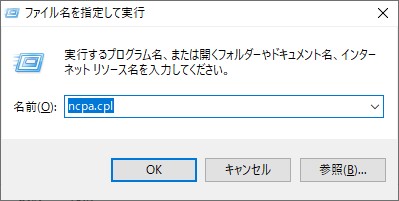

「Windows」+「R」キーを押下します。以下の「ファイル名を指定して実行」ウィンドウが表示されるため名前欄に「ncpa.cpl」を入力し「OK」をクリックします。

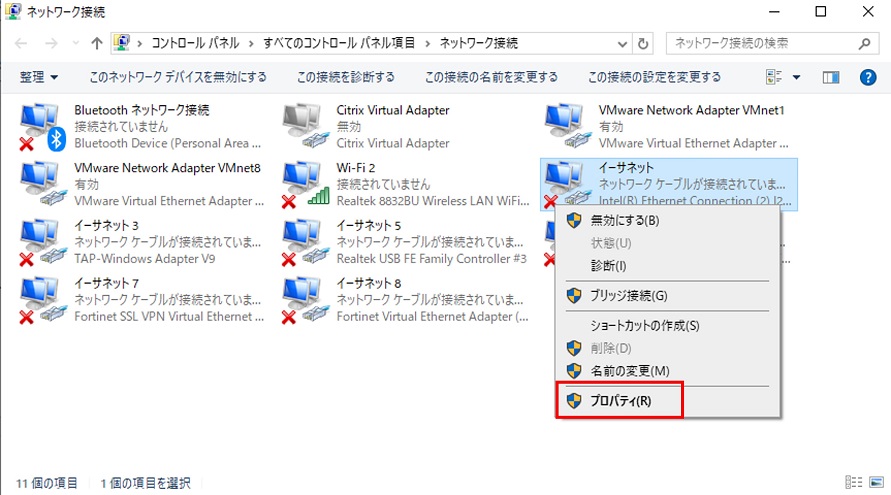

以下のネットワーク接続画面にて対象のアダプタを右クリックし、「プロパティ」をクリックします。

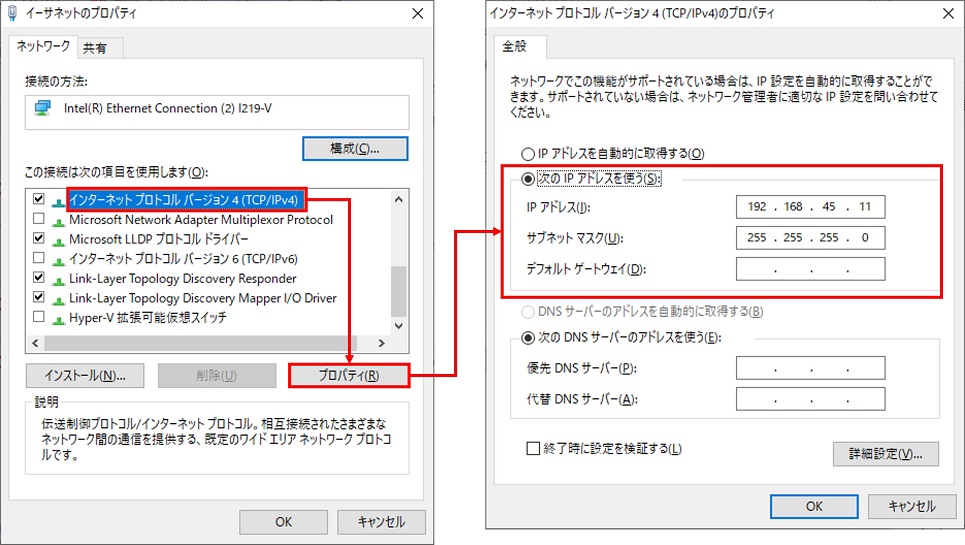

以下のプロパティ画面中央のリストから「インターネット プロトコル バージョン 4 (TCP/IPv4)」をクリックして選択し「プロパティ」をクリックします。表示された画面にてIPアドレスの設定が可能です。

IPアドレスの基礎知識

グローバルアドレスとプライベートアドレス

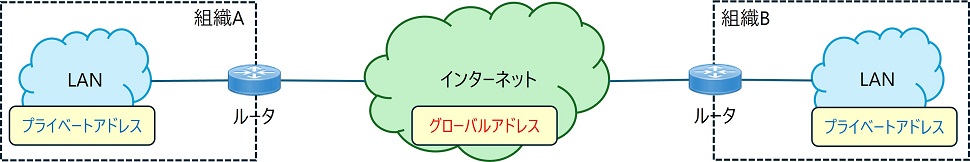

IPアドレスには「グローバルアドレス」と「プライベートアドレス」という分類が存在します。

グローバルアドレス

- インターネット上で使用されるアドレス

- グローバルアドレスは Internet Assigned Numbers Authority(IANA)という世界的な管理団体によって管理されている

- インターネットを利用する際にインターネットサービスプロバイダ(ISP)と契約を行うが、その際ISPからユーザにグローバルアドレスが払い出される

- グローバルアドレスは契約するサービス内容によって固定、非固定となる

- インターネット上でグローバルアドレスの重複がないように管理・払い出しがされている

プライベートアドレス

- 組織内、家庭内など、インターネットとは直接接続していない内部のネットワーク(LAN)内で使用されるアドレス

- LAN管理者が自由に割り当てることができる

- プライベートアドレスの範囲は以下の3つ

- 10.0.0.0〜10.255.255.255

- 172.16.0.0〜172.31.255.255

- 192.168.0.0〜192.168.255.255

LAN 内の機器がインターネット宛に通信する際は、インターネットとの境界に位置するルータにて NAT(Network Address Translation)と呼ばれる技術により送信元アドレスがグローバルアドレスに変換されます。

ネットワークアドレスとサブネットマスク

IPv4のアドレス範囲は 0.0.0.0~255.255.255.255 であり、全部で 4,228,250,625 (約42億) 個のアドレスがあります。アドレスは1つ1つが個別に扱われるのではなく、一定の範囲で区切ってグループ化して扱います。

この一定の範囲のことをネットワーク、またはサブネット、またはセグメントと呼びます。

- ネットワーク

- ある単位で区切られたIPアドレス範囲

- サブネット

- ネットワークを更に小さな範囲に分割したより小さなネットワーク

- セグメント

- ネットワーク単位に限らず一定のIPアドレス範囲を指す。サブネットと同じ意味でも使われる

ネットワーク範囲は、ネットワークアドレスとサブネットマスクによって表現されます。

- ネットワークアドレス

- ネットワークを示すアドレス。アドレス範囲の先頭のアドレスと一致する

- サブネットマスク

- アドレスのうち何ビット目までがネットワークアドレス範囲なのかを示す値

サブネットマスク詳細

ネットワークアドレスだけではネットワークのアドレス範囲を特定できません。例えば 10.0.0.0 というネットワークアドレスを考えると以下のようなアドレス範囲があり得ますが、このうちどれなのかを特定できません。

- 10.0.0.0~10.255.255.255

- 10.0.0.0~10.0.255.255

- 10.0.0.0~10.0.0.255

ネットワーク範囲を特定するための情報がサブネットマスクです。

サブネットマスクはアドレスの内何ビット目までがネットワークアドレスを示す範囲なのかを表します。サブネットマスクもアドレス同様32ビットの値で、各ビットは以下のような値になります。

- 1 ⇒ ネットワークアドレス範囲に該当

- 0 ⇒ ネットワークアドレス範囲ではない

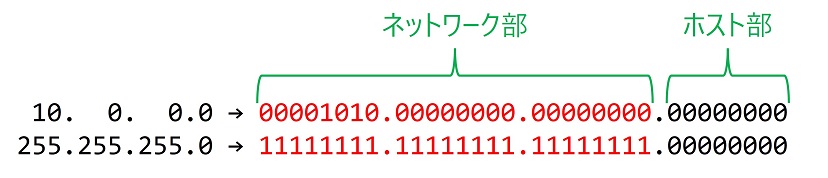

ネットワークアドレスが「10.0.0.0」でサブネットマスクが「255.255.255.0」の場合、2進数でネットワークアドレス、サブネットマスクを表現すると以下のようになります。

- 10.0.0.0 → 00001010.00000000.00000000.00000000

- 255.255.255.0 → 11111111.11111111.11111111.00000000

サブネットマスクで「1」になっている位がネットワークアドレスを示すため、24ビット目までがネットワークアドレスを示す範囲であると判断できます。残りの 25~32 ビット目は可変値となります。つまり 10.0.0.0~10.0.0.255 がネットワーク範囲となります。

アドレスの内、サブネットマスクで1になっている位に対応する部分を「ネットワーク部」、0になっている位に対応する部分を「ホスト部」と呼びます。

CIDR表記(サイダー表記)、プレフィックス表記

サブネットマスクはアドレスのうち何ビット目までがネットワークアドレスなのかを示す値ですが、10進数で表記されるため、ぱっと見で何ビット目までなのかが分かりません。

サブネットマスクの代わりに、何ビット目までがネットワークアドレスなのかを直接表記する表記方式があり、この方式は「CIDR表記(サイダー表記)」または「プレフィックス表記」と呼ばれます。

この方式では「/<ビット長>」の形式で表記されます。

| サブネットマスク表記 | サイダー表記 |

|---|---|

| 255.0.0.0 | /8 |

| 255.128.0.0 | /9 |

| 255.192.0.0 | /10 |

| 255.224.0.0 | /11 |

| 255.240.0.0 | /12 |

| 255.248.0.0 | /13 |

| 255.252.0.0 | /14 |

| 255.254.0.0 | /15 |

| 255.255.0.0 | /16 |

| 255.255.128.0 | /17 |

| 255.255.192.0 | /18 |

| 255.255.224.0 | /19 |

| 255.255.240.0 | /20 |

| 255.255.248.0 | /21 |

| 255.255.252.0 | /22 |

| 255.255.254.0 | /23 |

| 255.255.255.0 | /24 |

| 255.255.255.128 | /25 |

| 255.255.255.192 | /26 |

| 255.255.255.224 | /27 |

| 255.255.255.240 | /28 |

| 255.255.255.248 | /29 |

| 255.255.255.252 | /30 |

| 255.255.255.254 | /31 |

| 255.255.255.255 | /32 |

分かりやすいうえに表記する文字数も少ないため、どちらかというとサイダー表記の方が多く使用されます。ただしネットワーク機器でアドレス設定する際はサブネットマスク形式で指定が必要なことがほとんどです。

ワイルドカードマスク

ワイルドカードマスクとは、サブネットマスクの各ビットの「0」「1」の値を逆転させた表記方式です。

ネットワーク機器で設定を行う際、ネットワーク指定形式としてサブネットマスクではなくワイルドカードマスクで指定する必要がある場合があります。このためサブネットマスクとワイルドカードマスクの変換に慣れておく必要があります。

サブネットマスクからワイルドカードマスクへの変換方法としては、各オクテットの10進数での値に注目し、サブネットマスクとワイルドカードマスクそれぞれの値を合計すると「255」になるような値を求めることで各オクテットのワイルドカードマスクの値を特定できます。

- サブネットマスクが「255.255.128.0」の場合

- ワイルドカードマスク

- 第1オクテット → 255 - 255 = 0

- 第2オクテット → 255 - 255 = 0

- 第3オクテット → 255 - 128 = 127

- 第4オクテット → 255 - 0 = 255

上記計算よりワイルドカードマスクは「0.0.127.255」

サイダー表記と合わせて対応をまとめると以下のようになります。

| サブネットマスク | ワイルドカードマスク | サイダー表記 |

|---|---|---|

| 255.0.0.0 | 0.255.255.255 | /8 |

| 255.128.0.0 | 0.127.255.255 | /9 |

| 255.192.0.0 | 0.64.255.255 | /10 |

| 255.224.0.0 | 0.31.255.255 | /11 |

| 255.240.0.0 | 0.15.255.255 | /12 |

| 255.248.0.0 | 0.7.255.255 | /13 |

| 255.252.0.0 | 0.3.255.255 | /14 |

| 255.254.0.0 | 0.1.255.255 | /15 |

| 255.255.0.0 | 0.0.255.255 | /16 |

| 255.255.128.0 | 0.0.127.255 | /17 |

| 255.255.192.0 | 0.0.63.255 | /18 |

| 255.255.224.0 | 0.0.31.255 | /19 |

| 255.255.240.0 | 0.0.15.255 | /20 |

| 255.255.248.0 | 0..0.7.255 | /21 |

| 255.255.252.0 | 0.0.3.255 | /22 |

| 255.255.254.0 | 0.0.1.255 | /23 |

| 255.255.255.0 | 0.0.0.255 | /24 |

| 255.255.255.128 | 0.0.0.127 | /25 |

| 255.255.255.192 | 0.0.0.63 | /26 |

| 255.255.255.224 | 0.0.0.31 | /27 |

| 255.255.255.240 | 0.0.0.15 | /28 |

| 255.255.255.248 | 0.0.0.7 | /29 |

| 255.255.255.252 | 0.0.0.3 | /30 |

| 255.255.255.254 | 0.0.0.1 | /31 |

| 255.255.255.255 | 0.0.0.0 | /32 |

ネットワーク内のアドレスの分類

ネットワーク内のアドレスは以下3つに分類されます。

- ネットワークアドレス

- ネットワーク自体を示すアドレス

- ネットワークの先頭のアドレスが該当

- ブロードキャストアドレス

- ネットワークの末尾のアドレスが該当

- 宛先アドレスとして指定した場合、ネットワーク全体を宛先にするという意味になる

- ホストアドレス

- 機器(ホスト)に割り当てることができるアドレス

- ネットワークアドレスとブロードキャストアドレスを除いたアドレスが該当

192.168.100.0/24 の場合

- ネットワークアドレス ・・・ 192.168.100.0

- ブロードキャストアドレス ・・・ 192.168.100.255

- ホストアドレス ・・・ 192.168.100.1~192.168.100.254

クラスフルとクラスレス

プライベートアドレスには以下の3つの範囲があります。

- 10.0.0.0〜10.255.255.255

- 172.16.0.0〜172.31.255.255

- 192.168.0.0〜192.168.255.255

各範囲は「クラス」という分類がされていて、クラスごとに以下の通りサブネットマスクが決められています。

| クラス | アドレス範囲 | サブネットマスク (プレフィックス) |

|---|---|---|

| A | 10.0.0.0〜10.255.255.255 | 255.0.0.0 (/8) |

| B | 172.16.0.0〜172.31.255.255 | 255.255.0.0 (/16) |

| C | 192.168.0.0〜192.168.255.255 | 255.255.255.0 (/24) |

クラス通りにアドレス範囲を分割してアドレスを使用する方法を「クラスフルアドレッシング」といいます。また、クラスを無視して規定とは異なるサブネットでアドレス範囲を分割して使用することもできます。クラスに従わないアドレス使用方法を「クラスレスアドレッシング」といいます。

通信プロトコルとOSI参照モデル

通信プロトコル

ネットワーク通信を行う際には関係する各機器が一定のルールに基づいて動作しています。この一定のルールのことを「プロトコル」と呼びます。プロトコルには様々な種類があります。

---------------------

プロトコル X

・手順①:○○を送信する

・手順②:○○を計算する

・手順③:○○を送信する

・・・

・手順N:通信を終了する

---------------------

OSI参照モデル

ネットワーク通信を行う際には様々なプロトコルが使用されます。プロトコルごとの役割を分類し、明確化したモデルが国際標準化機構 (ISO) によって策定されました。このモデルは「OSI参照モデル」と呼ばれます。

OSI参照モデルは階層型のモデルであり、以下の7つの階層(=レイヤー)が定義されています。

| レイヤー | レイヤー名 | 概要 | プロトコル例 | 関連用語 |

|---|---|---|---|---|

| 7 | アプリケーション層 | 具体的なサービス (Webコンテンツ、ファイル送受信、etc.) | HTTP、FTP、 SMTP | |

| 6 | プレゼンテーション層 | データ表現形式の変換 | MIME, XDR, SSL/TLS | 暗号化、 圧縮 |

| 5 | セッション層 | アプリケーション・ユーザ間の一連の通信の 接続管理 | ソケット | |

| 4 | トランスポート層 | 通信管理(エラー訂正、再送制御) | TCP、UDP、 SCTP | ポート番号 |

| 3 | ネットワーク層 | 異なるサブネット間のIPアドレスによる 通信制御 | IP、OSPF、 ICMP | ルータ、 ルーティング |

| 2 | データリンク層 | 同一サブネット内でのMACアドレスによる 通信制御 | イーサネット、 PPP | スイッチ、 スイッチング、 VLAN |

| 1 | 物理層 | 文字通り物理的な接続。 コネクタ、ケーブルなど |

- 上位のレイヤーは下位のレイヤーが正常に動作していることを前提に動作します

- トラブル時は前提となる下位のレイヤーから正常性の確認をしていきます

データグラムとその関連用語

送受信端末間でデータのやり取りを行う際、アプリケーションやサービスのデータそのものだけを送受信するのではなく、送信元・宛先などの制御用情報も合わせた「各種データのまとまり」が送受信されます。関連して以下の用語があります。

- データグラム

- データそのものと、送信元・宛先などの制御用情報を合わせたデータのまとまり

- ペイロード

- アプリケーションやサービスのデータそのもの

- ヘッダ

- 送信元・宛先などの制御用情報

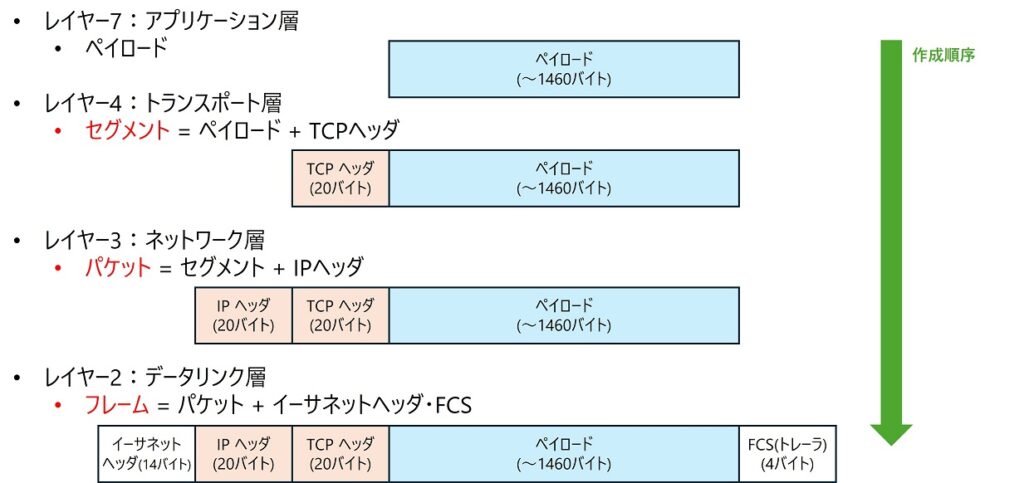

OSI参照モデルの各レイヤーのプロトコルにて「ヘッダ」が追加されていきます。各レイヤーによってデータグラムの名称が異なります。

| レイヤー | レイヤー名 | データグラム名 |

|---|---|---|

| 4 | トランスポート層 | セグメント |

| 3 | ネットワーク層 | パケット |

| 2 | データリンク層 | フレーム |

データグラム名について、エンジニア同士の会話の中ではレイヤーが正確に区別されずに「パケット」という名称が使われることも多くあります。

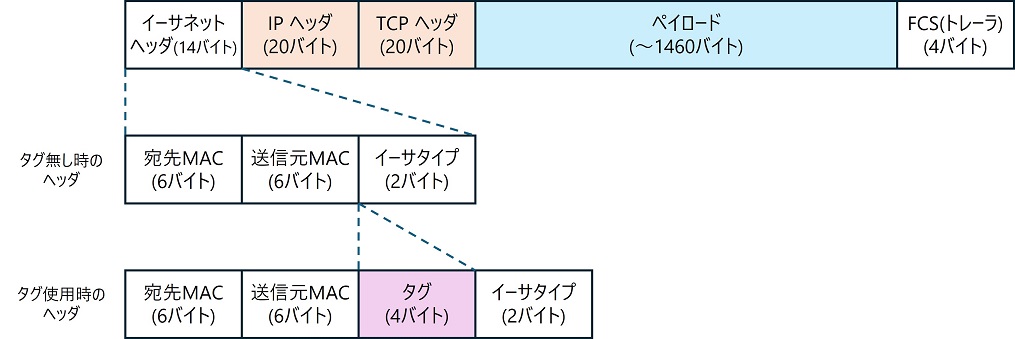

データグラムの構造

基本的なデータグラムの構造は以下画像の通りです。各レイヤーでヘッダが追加されていきます。

ネットワーク機器について

ネットワーク機器の種類

ネットワーク機器には以下のようなものが存在します。

- L2スイッチ

- ルータ

- L3スイッチ

- ファイアウォール

- UTM

- ロードバランサ

- 無線アクセスポイント(無線AP)

なお上記分類は役割としての分類であり、同一機器(同一モデル)でも設定内容や使用目的によってL2スイッチと呼ばれたり、L3スイッチと呼ばれたり、ルータと呼ばれたりします。

L2スイッチ

レイヤー2(データリンク層)における動作を担う機器。MAC アドレスに基く通信制御や、VLAN を使用したネットワーク分割などを主に行う。

Cisco Catalyst 1000 シリーズ、1200/1300 シリーズ、2960 シリーズ、3850 シリーズ、9000 シリーズスイッチなどが該当する。

下記のルータが簡易的なL2スイッチ機能を持っているパターンも存在する。(ISR 890、ISR1100 など)

ルータ

レイヤー3(ネットワーク層)における動作を担う機器。IP アドレスに基く通信制御などを主に行う。

Cisco ISR 890 シリーズ、900J シリーズ、1100 シリーズ、ASR 1000 シリーズ、Catalyst 8000 シリーズルータなどが該当する。

L3スイッチ

L2スイッチに加えて簡易的なルータ機能を持つ機器。

Cisco Catalyst 1000 シリーズ、1300 シリーズ、3850 シリーズ、9000 シリーズスイッチ、Nexus シリーズスイッチなどが該当する。

ファイアウォール

通信を「セッション」と呼ばれる単位で管理し、送信元アドレス、宛先アドレス、通信サービス、アプリケーションなどをもとに通信の許可・拒否を制御する機器。

Cisco ASA シリーズ、Cisco Firepower シリーズ、Fortinet FortiGate シリーズ、Palo Alto PA シリーズ などが該当する。

UTM

サイバー攻撃やコンピュータウィルスの侵入、リスクの高い通信などを検知・ブロックする機器。

不審な通信を検知・ブロックするIPS・IDS、ウィルススキャン機能、メールフィルタ、URLフィルタ、サンドボックスなどの機能が存在する。

上で記載したファイアウォール機能を持つ機器にオプションライセンスを導入することで UTM の各機能が使えるようになる。

ロードバランサ

端末と各種サーバの通信を仲介し、サーバへの通信を複数のサーバに分散することでサーバ負荷を分散させる。サーバ負荷分散の他にも SSL オフロードや SSL 可視化(SSL インスペクション)など様々な機能がある。

F5 BIG-IP LTM シリーズ、A10 Thunder シリーズ、Citrix NetScaler シリーズなどが該当する。

無線アクセスポイント(無線AP)

端末を無線接続するための電波を発信する機器。PC で WiFi 接続する際に接続先 SSID を選択するが、この SSID 情報を発信しているのが無線AP。オフィスネットワークなどで昨今急速に普及している。

Cisco Aironet シリーズ、Cisco Meraki シリーズ、Cisco Catalyst 9100 シリーズ、HPE Aruba AP、Juniper Mist などが該当する。

無線APにはそれ単体で動作する自律型と、無線LANコントローラ(WLC)によって集中的に管理する WLC 帰属型が存在する。

ポートについて

ネットワーク機器にはケーブルを接続することができる「ポート」が搭載されています。またポートを増設するための「モジュール」を追加できるスロットが搭載されている機種もあります。

ポートのタイプとしては主に以下の2種類が存在します。

- RJ45ポート・・・一般的なLANケーブルを接続できるポートです

- SFPポート・・・SFPと呼ばれるモジュールを接続して使用するポートです

- SFPには光ケーブルを接続できるタイプと、LANケーブルを接続できるタイプがあります

「ポート」と同じような用語で「インターフェース」があります。

ポートはネットワーク機器の物理的な差込口を指します。インターフェースはポートと同じ意味で使われる場合と、ネットワーク機器の設定上のインターフェースのことを指す場合があります。

設定上では物理ポートに対応するインターフェースと論理的なインターフェース(仮想的なインターフェース)が存在します。

レイヤー2(データリンク層)基礎技術

スイッチング

レイヤー2スイッチは MAC アドレスに基いて通信制御を行います。

レイヤー2スイッチでは、機器の MAC アドレスと接続ポートの対応を記録した「MAC アドレステーブル」と呼ばれる対応表に基づいてフレームの送信先を決定します。

MAC アドレステーブルの内容は機器起動時は空になっています。実際に通信が発生してスイッチがフレームを受信すると、そのフレームのヘッダに含まれる送信元 MAC アドレスの情報を確認して受信ポートと MAC アドレスの対応を MAC アドレステーブルに記録します。

また宛先 MAC アドレスが MAC アドレステーブルに記録されているかを確認し、記録されていれば対応するポートからフレームを送信します。逆に記録されていない場合、受信ポート以外の全ポートからフレームを送信します。この動作を「フラッディング」と呼びます。

このように MAC アドレスに基づいてフレーム送信ポートを決定する動作を「スイッチング」と呼びます。

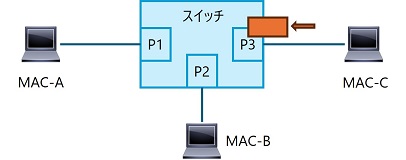

スイッチングの例

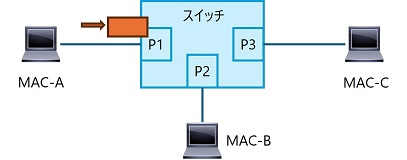

機器 MAC-A から機器 MAC-C へ通信する場合を考えます。

MAC アドレスが MAC-A の機器 MAC-A からポート P1 でフレームを受信します。

MAC アドレステーブルに MAC アドレス MAC-A とポート P1 の対応が記録されます。

| MAC アドレス | ポート |

|---|---|

| MAC-A | P1 |

MAC アドレステーブルには宛先 MAC アドレスである MAC-C は記録されていないため、受信した P1 以外のすべてのポートからフレームを送信するフラッディングを行います。

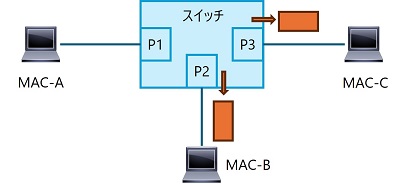

フラッディングされたフレームを受信した機器 MAC-C は、機器 MAC-A 宛の返信フレームを送信します。スイッチでは P3 でそのフレームを受信します。

このとき MAC アドレステーブルに MAC アドレス MAC-C とポート P3 の対応が記録されます。

| MAC アドレス | ポート |

|---|---|

| MAC-A | P1 |

| MAC-C | P3 |

機器 MAC-B もフラッディングされたフレームを受信しますが、宛先 MAC アドレスが自分の MAC アドレスではないため反応しません。

MAC アドレス MAC-A については MAC アドレステーブルに記録されているため、その記録に基づき MAC アドレスに対応するポートである P1 からフレームを送信します。

| MAC アドレス | ポート |

|---|---|

| MAC-A | P1 |

| MAC-C | P3 |

MAC アドレステーブルに記録された情報には有効期限があります。Cisco Catalyst スイッチでのデフォルトの有効期限は 300 秒(5分)です。有効期限が過ぎるとその記録は削除されます。ただし機種によってデフォルト値が異なる可能性もあるため注意してください。

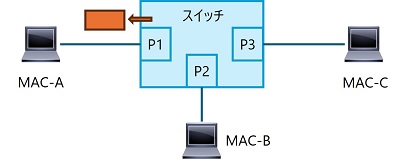

VLAN

フラッディングでは受信したポート以外のすべてのポートからフレームを送信すると説明しました。フラッディングよって送信されたフレームが届くネットワーク範囲のことを「ブロードキャストドメイン」と呼びます。

ここでL2スイッチはブロードキャストドメインを分割する「VLAN」と呼ばれる機能を持ちます。

VLANには ID があり、1~4094 の範囲から選択して使用できます。

- スイッチのポート毎に VLAN ID を割り当てることができます

- VLAN 別にブロードキャストドメインが分割されます

- つまりフラッディングの対象ポートは同一 VLAN ID のポートに限定されます

- 一般的なL2スイッチでは、すべてのポートがデフォルト設定で VLAN 1 となっています

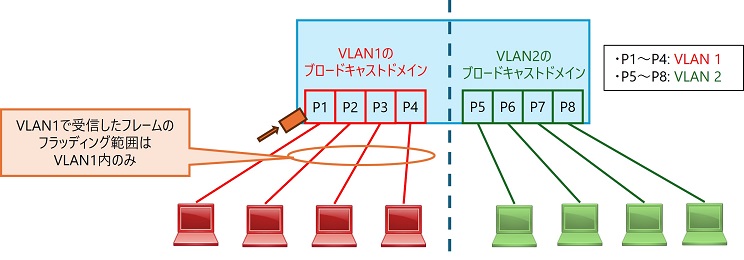

タグ VLAN

VLAN の使用方式として以下の2パターンがあります。

- ポート VLAN

- 1つのポートに対して1つの VLAN ID を割り当てる方式

- タグ VLAN

- フレームに「タグ」と呼ばれるヘッダ情報を追加することで1つのポートで複数のVLAN IDの通信を行う方式

タグVLANの方式は、Cisco 独自の方式である「ISL」と、機器メーカに依存しない標準規格の「IEEE 802.1Q」に基づく方式があります。

「ISL」は現在ではほぼ使用されないため、ここでは「IEEE 802.1Q」を前提として説明します。

タグVLANを使用する場合、以下画像のようにイーサネットヘッダ内に4バイトのタグ情報が追加されます。タグには VLAN ID 情報が含まれます。

タグによって VLAN ID を識別できるため、1つのポートで複数の VLAN ID の通信を行うことができます。

ポート設定の種類

タグ VLAN にするかどうかはポート毎の設定によって決まります。Cisco Catalyst スイッチの場合は以下の2種類のポート設定があります。

- アクセスポート

- タグを使用しないポート

- Cisco に限らない一般的な用語としてはアンタグポート(untagged ポート)と呼ばれる

- トランクポート

- タグを使用するポート

- 送信するフレームに対してはタグを付与し、受信するフレームに対してはタグを取り除いて別ポートにスイッチングする

- Cisco に限らない一般的な用語としてはタグポート(tagged ポート)と呼ばれる

トランクポートではタグが付いていないフレームも送受信することができます。トランクポートにおいてタグが付いていないフレームの VLAN ID を示す設定を「ネイティブVLAN(native vlan)」と呼びます。デフォルトの設定ではネイティブVLAN は VLAN 1 となっています。

レイヤー3(ネットワーク層)基礎技術

ARP

レイヤー2では MAC アドレスに基いてデータ転送が行われますが、各種アプリケーションにおいて宛先機器を指定する際にはほとんどの場合 IP アドレスで指定します。

レイヤー2 のフレームを届けるためには、宛先 IP アドレスを持つ機器の MAC アドレスを知る必要があります。

この問題を解決するためのプロトコルが「ARP (Address Resolution Protocol、アドレス解決プロトコル)」です。 ARP では以下の流れで指定の IP アドレスを持つ機器の MAC アドレスを取得します。

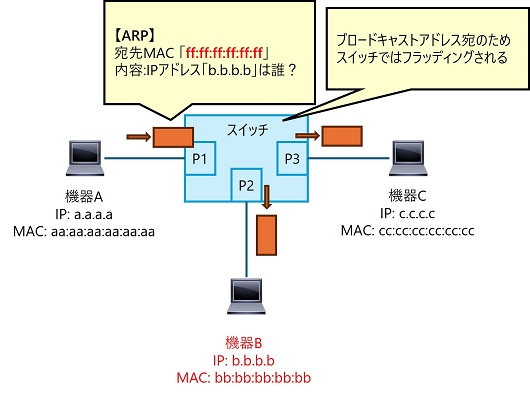

機器Aが IP アドレス「b.b.b.b」を持つ機器の MAC アドレスを取得する場合を考えます。

まず機器Aがブロードキャスト MAC アドレス「ff:ff:ff:ff:ff:ff」宛に ARP 要求パケットを送信します。ARP 要求を受信したスイッチは宛先MACがブロードキャストアドレスであることから ARP 要求パケットをフラッディングします。

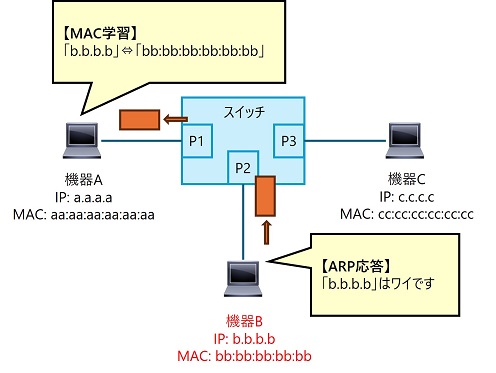

ARP 要求を受け取った機器Bは、対象の IP アドレスが自身の IP アドレスと一致していることから ARP 応答パケットを機器Aに対して返送します。機器Aはその ARP 応答パケットを受信することで、IP アドレスに対応する MAC アドレスを学習します。

ARP テーブル

端末やネットワーク機器では、一度学習した IP アドレスと MAC アドレスの対応を「ARP テーブル」と呼ばれる対応表に一定時間保存します。ARP テーブルに記録されている IP アドレスについては ARP テーブルに記録されている MAC アドレスが使用されます。

ARP テーブルに古い情報が残っていることが原因で通信不具合が発生するケースも良くあるため機器交換時などは注意が必要です。

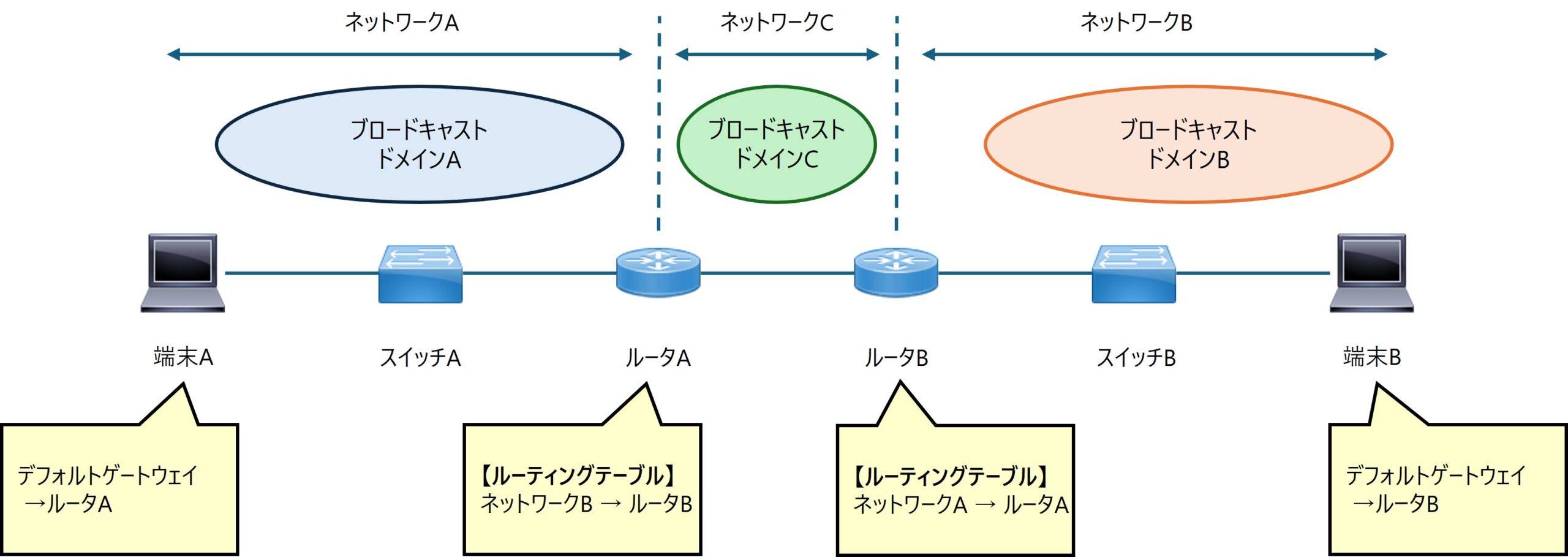

ルーティング概要

ブロードキャストドメインは同一ネットワーク(サブネット)内に限定されます。よってレイヤー2のスイッチングだけでは同一ネットワーク内だけでしか通信できません。異なるネットワークに存在する機器と通信を可能にするための技術が「ルーティング」です。ルーティングは「ルータ」によって行われます。

ルーティングは「宛先ネットワーク」と「ネクストホップアドレス」の組み合わせである「ルート」のリストが記録された「ルーティングテーブル」に基づいて行われます。ルータでは他機器から転送されてきたパケットの宛先アドレスに基いてルーティングテーブルの中からルートを検索し、検索されたルートのネクストホップアドレスに対してパケットを転送します。

また端末においては異なるネットワーク宛に通信する際は設定された「デフォルトゲートウェイ」に対してパケットを転送します。

Windows PC などではデフォルトゲートウェイの他に、個別の宛先に対してルートを設定することも可能です。

MyRouter#show ip route

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override, p - overrides from PfR

Gateway of last resort is 192.168.179.1 to network 0.0.0.0

S* 0.0.0.0/0 [1/0] via 192.168.179.1

10.0.0.0/24 is subnetted, 1 subnets

S 10.20.30.0 [1/0] via 192.168.179.1

192.168.179.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.179.0/24 is directly connected, Vlan179

L 192.168.179.254/32 is directly connected, Vlan179宛先が 0.0.0.0/0 のルートは「デフォルトルート」と呼ばれます。デフォルトルートは他のどのルートにも該当しない宛先に対して適用されるルートです。

ルーティング設定方式

ルータがルーティングを行うためには、ルーティングの設定を行う必要があります。ルーティングには以下の2種類の設定方式があります。

- スタティックルーティング(静的ルーティング)

- 機器管理者が宛先一つ一つに対して手動でルート情報を設定する方式

- 設定はシンプルなため、少量の設定であれば容易に設定することが可能

- 設定した通りのルーティング動作となるため分かりやすい

- 設定対象機器やルート設定対象宛先が大量にある場合、設定・管理コストがかかるようになる

- ダイナミックルーティング(動的ルーティング)

- 動的ルーティングプロトコルを使用してルータ同士でルーティング情報を交換して互いにルートを学習する方式

- 動的ルーティングプロトコルとしては以下がある

- RIP → 現在はほとんど使われていない

- OSPF → Cisco 以外のメーカのルータではこれが良く使われる

- EIGRP → Cisco 独自プロトコル。Cisco 機器を使用するネットワークでは良く使われる

- BGP → WAN 回線を挟むルート交換で良く使われる

- 初期の設計構築に工数を要するが、構築後は自動でルートを学習するため管理コストは比較的小さくなる

ルーティングテーブルにおけるルートの種類

ルートはその学習方法によって以下のような種類に分類されます。

- ローカルルート

- ルータ自身のインターフェースに設定されているアドレスへのルート

- コネクテッドルート

- ルータ自身のインターフェースが所属するサブネットへのルート

- スタティックルート

- 設定されているスタティックルートに基づき学習されたルート

- ダイナミックルート

- 各種ダイナミックルーティングプロトコルにて学習したルート

ルートの分類は、Cisco ルータのルーティングテーブルではコードとして各ルートの行頭に表示されます。

S* 0.0.0.0/0 [1/0] via 192.168.179.1

10.0.0.0/24 is subnetted, 1 subnets

S 10.20.30.0 [1/0] via 192.168.179.1

192.168.179.0/24 is variably subnetted, 2 subnets, 2 masks

C 192.168.179.0/24 is directly connected, Vlan179

L 192.168.179.254/32 is directly connected, Vlan179

---コード例---

S* ⇒ スタティックルート(デフォルトルート)

S ⇒ スタティックルート

C ⇒ コネクテッドルート

L ⇒ ローカルルート

D ⇒ EIGRP ルート

O ⇒ OSPF ルート

B ⇒ BGP ルートルート選択の基準

ルータでは様々な仕組みでルートを学習するため、一つの宛先アドレスに対して複数のルートが存在する状況が発生する場合が良くあります。このような場合にどのルートを使用するかを決定するための仕組みとして、大きく以下の3つが存在します。

- ロンゲストマッチ

- 宛先アドレスが複数のルートに該当する場合に使用ルートを決定する仕組み

- アドミニストレーティブディスタンス値(AD値)

- 同一宛先アドレスへのルートの中で優先されるルートを決定する仕組み

- 各動的ルーティングプロトコルにおけるベストパス選出の仕組み

- 同一動的ルーティングプロトコル内では、そのプロトコルの規定に従ってベストパスが選出される

- OSPFではパスコスト、EIGRPでは複合メトリック、BGPではパス属性など

- この記事では詳細は省略

ロンゲストマッチ

例として、あるルータのルーティングテーブルに以下のルートが存在している場合を考えます。

| No. | 宛先ネットワーク | サブネットマスク | ネクストホップアドレス |

|---|---|---|---|

| 1 | 0.0.0.0 | 0.0.0.0 | 192.168.1.254 |

| 2 | 10.0.0.0 | 255.0.0.0 | 192.168.2.254 |

| 3 | 10.1.0.0 | 255.255.0.0 | 192.168.3.254 |

| 4 | 10.1.2.0 | 255.255.255.0 | 192.168.4.254 |

このルータで宛先アドレスが「10.1.2.100」であるパケットのルーティングを行うことを考えると、10.1.2.100 はすべてのルートの宛先ネットワークに含まれているため、どのルートを使うかが決まりません。このような場合、「ロンゲストマッチ」と呼ばれる仕組みで使用ルートが決定されます。

ロンゲストマッチは、候補となるルートの中でネットワークアドレスのビット長が最も長いルートが優先されるというルールです。各ルートの宛先ネットワークアドレスのビット長を確認すると以下表のようになります。

| No. | 宛先ネットワーク | サブネットマスク | ビット長 |

|---|---|---|---|

| 1 | 0.0.0.0 | 0.0.0.0 | 0 |

| 2 | 10.0.0.0 | 255.0.0.0 | 8 |

| 3 | 10.1.0.0 | 255.255.0.0 | 16 |

| 4 | 10.1.2.0 | 255.255.255.0 | 24 |

No.4 のルートが最もビット長が長い 24 のため、この例では No.4 のルートが優先されることになります。

アドミニストレーティブディスタンス値(AD値)

AD値はルートの優先度を示す、各ルートが持つパラメータです。

複数のルートで宛先ネットワーク・サブネットが同じになっている場合、AD値が最も小さいルートが優先されてルーティングテーブルにインストール(表示)されます。それ以外のルートはルーティングテーブルにインストール(表示)されません。

AD値の取り得る範囲は 0~255 の整数値です。AD値はルートの種類によってデフォルト値が決められています。Cisco ルータの場合、ルート種類別のAD値のデフォルト値は以下表の通りです。

| No. | ルート種別 | デフォルトAD値 | 備考 |

|---|---|---|---|

| 1 | ローカルルート、コネクテッドルート | 0 | |

| 2 | スタティックルート | 1 | |

| 3 | EIGRP サマリールート | 5 | |

| 4 | eBGP ルート | 20 | |

| 5 | EIGRP 内部ルート | 90 | |

| 6 | IGRP | 100 | |

| 7 | OSPF | 110 | |

| 8 | IS-IS | 115 | |

| 9 | RIP | 120 | |

| 10 | EGP | 140 | |

| 11 | ODR; オン デマンド ルーティング | 160 | |

| 12 | EIGRP 外部ルート | 170 | |

| 13 | iBGP ルート | 200 | |

| 14 | 不明 | 255 | AD値が 255 の場合 ルーティングテーブルにインストールされない |

ルートのAD値は設定によってデフォルト値から変更することも可能です。

AD値の仕組みを利用して、ダイナミックルーティング等に障害発生しメインルートがルーティングテーブルから消失したときに、バックアップとなるスタティックルートをルーティングテーブルに出現させる「フローティングスタティックルート」と呼ばれる手法が使われる場合もあります。

レイヤー4(トランスポート層)基礎技術

TCP と UDP

トランスポート層では主に TCP と UDP というプロトコルが使用されます。

TCP と UDP 共通の特徴

- TCP、UDP では送信元、宛先情報として IP アドレスの他に「ポート番号」という情報が使用される

- ポート番号を使用することで、同一 IP アドレスでもアプリケーション別に通信を振り分け・識別することが可能

- ポート番号は 16 ビットの整数値で、0~65535 の範囲を取り得る

- ポート番号は特定プロトコルで使用することが予約された 0~1023 までのシステムポート(ウェルノウンポート)と呼ばれる範囲と、それ以外の 1024~65535 までのエフェメラルポートに分類される

- ウェルノウンポートの例としては以下がある

- 20,21 → FTP

- 22 → SSH

- 25 → SMTP

- 53 → DNS

- 80 → HTTP

- 443 → HTTPS

TCP(Transmission Control Protocol)

- 通信速度よりも品質を重視したプロトコル

- 通信開始時に「スリーウェイハンドシェイク」と呼ばれるコネクション確立処理を行う

- シーケンス番号を使用してデータの順序を保証する

- データの到達確認を行い、必要に応じてデータ再送要求を行うことでデータの到達を保証する

- 対象サービスとしては ファイル転送、電子メール、Web など

- 対象プロトコルとしては HTTP、FTP、Telnet、SSH など

UDP(User Datagram Protocol)

- 品質よりもデータ送信速度を重視したプロトコル

- コネクションの確立は行わず、基本的に送信元から宛先の方向にデータを送信することのみを行う

- データが欠けても大きな問題が起きないサービスで使用される

- 対象サービスとしては音声や画像のストリーム配信など

- 対象プロトコルとしては SNMP、TFTP、DNS、DHCP など

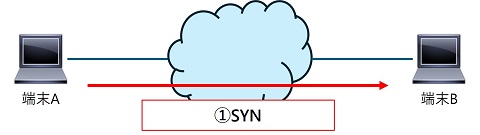

TCP におけるスリーウェイハンドシェイク

TCP では通信開始時に「スリーウェイハンドシェイク」と呼ばれるコネクション確立を行ってからデータ送受信が行われます。

スリーウェイハンドシェイクの流れは以下の通りです。

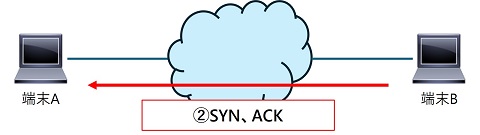

送信側から宛先側に SYN パケットが送信されます。

宛先側から送信元側に SYN、ACK パケットが送信されます。

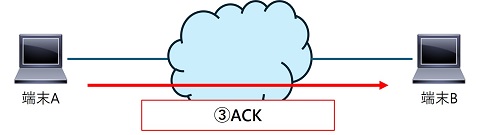

送信側から宛先側に ACK パケットが送信されます。

以上でスリーウェイハンドシェイクによりコネクションが確立されます。

コネクション確立後、本来行いたかったデータ送受信が行われます。

おわりに

本記事では主にレイヤー2、レイヤー3、レイヤー4 の基礎知識について説明しました。ネットワーク技術の中のほんの一部の知識ですが、これだけでも把握しておけばネットワーク業務内での理解速度が大分変わるはずです。

一度ですべて説明することは難しいので今後も必要に応じて本記事の内容は追記・修正していく予定です。

Cisco 機器の設計・構築業務に直結する知識については当サイトの別記事にて説明しているため必要に応じて参照してください。記事リストを下に掲載しておきます。

Cisco (IOS一般) 関連記事一覧

- 基礎知識

- OS バージョンアップ

- 基本設定

- 管理系設定

- インターフェース

- ルーティング

- コマンド解説

Cisco Catalyst 9000 シリーズスイッチ関連記事一覧

- 基礎知識

- スマートライセンス

- ルーティング

Cisco Catalyst 1300 スイッチ関連記事一覧

- 基礎知識

- 管理系設定

- インターフェース

- スパニングツリー

- ルーティング

- アクセス制御

- その他機能

- 参考資料

Amazon で買えるおすすめアイテム

以下は Amazon アフィリエイトリンクです。ネットワーク作業向けにそこそこおすすめなアイテムです。

コメント