動作確認環境

- PA-200

- Version 8.1.19

デフォルトでは拒否通信のログは保存されない

Palo Alto ファイアウォールでは、どのセキュリティポリシーにも該当しない異なるゾーン間の通信は、デフォルトで存在する interzone-default ポリシーによって拒否されます。

この interzone-default はデフォルトではトラフィックログを保存しない設定になっているため、このポリシーによって拒否された通信のトラフィックログは保存されません。

方法① interzone-default のログ保存を有効化する

interzone-default のログ保存を有効化することができます。

interzone-default を選択した状態で [オーバーライド] をクリックします。

オーバーライドからであれば interzone-default の設定を変更できるため、アクションタブのログ設定欄でログ保存を有効化するよう設定を変更します。

方法② 拒否ポリシーを作成してログ保存を有効化する

2 つ目の方法は、手動で拒否動作のセキュリティポリシーを作成して、そのポリシーのログ保存を有効化する方法です。この方法のメリットは通信の属性ごとにログ出力の有無を分けることができることです。

例えば、以下のようなポリシーを作成することで、通信の属性ごとにトラフィックログを分類することができます。

- Trust ゾーンから DMZ ゾーンへの通信を拒否するポリシー

- Trust ゾーンから Untrust ゾーンへの通信を拒否するポリシー

- DMZ ゾーンから Trust ゾーンへの通信を拒否するポリシー

- DMZ ゾーンから Untrust ゾーンへの通信を拒否するポリシー

- Untrust ゾーンから DMZ ゾーンへの通信を拒否するポリシー

- Untrust ゾーンから Trust ゾーンへの通信を拒否するポリシー

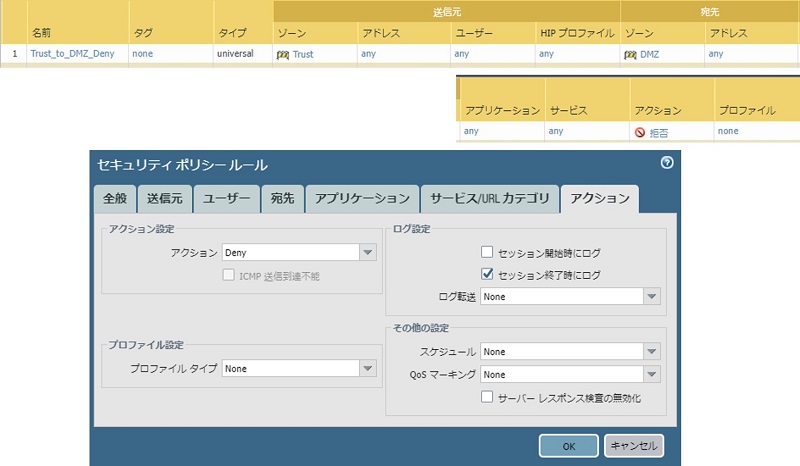

例として Trust ゾーンから DMZ ゾーンへの通信を拒否するポリシーを作成してみます。

以下のように送信元・宛先情報はゾーン以外は any としてアクションを Deny とし、ログを保存する設定とします。

この設定により、Trust ゾーンから DMZ ゾーンへの通信のうちどの許可ポリシーにも該当しなかった通信はこの拒否ポリシーによって拒否されてトラフィックログが保存されます。

注意点として、この拒否ポリシーは Trust ゾーンから DMZ ゾーンへの通信を制御するポリシーの内一番下の位置とする必要があります。そうでなければ許可する必要がある通信も拒否されてしまうからです。

Palo Alto 関連記事一覧

- 基礎知識

- システム設定

- 初期設定

- NTP

- DNS

- Syslog

- SNMP

- HA 設定(冗長化)

- インターフェース設定

- ルーティング設定

- ポリシー

- 基礎知識

- アドレス・サービス

- セキュリティポリシー

- NAT

- TIPS

- VPN

- サービス機能

- TIPS

- 参考資料

- https://docs.paloaltonetworks.com/

- https://docs.paloaltonetworks.com/translated/japanese#sort=relevancy&layout=card&numberOfResults=25

- https://docs.paloaltonetworks.com/search.html#q=pan-os%20admin%20guide&sort=relevancy&layout=card&numberOfResults=25

- https://docs.paloaltonetworks.com/pan-os/10-1/pan-os-cli-quick-start/cli-command-hierarchy-for-pan-os-101/pan-os-101-configure-cli-command-hierarchy

Amazon で買えるおすすめアイテム

以下は Amazon アフィリエイトリンクです。ネットワーク作業向けにそこそこおすすめなアイテムです。

コメント